O MEGLIO DETTO UN CABLAGGIO STRUTTURATO

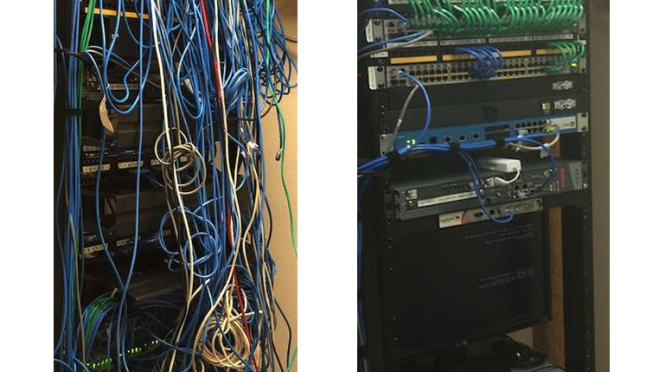

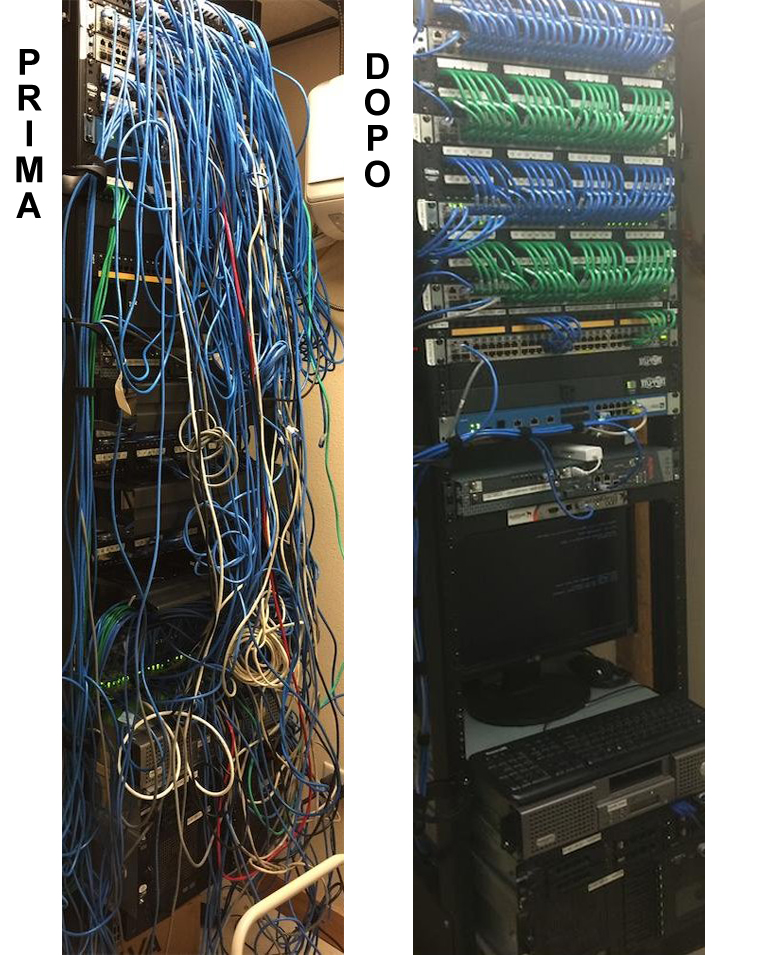

L’evoluzione delle infrastrutture informatiche e la necessità di una conseguente ottimizzare delle reti aziendali sta portando anche ad una necessaria disposizione dei cavi/dati in un modo più corretto e funzionale.

Seguendo queste necessità una preventiva valutazione dell’esistente ed una conseguente pianificazione dei carichi di trasmissione dati secondo i principi fondamentali della distribuzione e del lavoro, è più che mai necessaria.

Questa impone una strategia d’igegnerizzazione della rete secondo il reale utilizzo dei dispositivi collegati alle reti aziendali. Queste ultime possono essere collegate fra loro ad anello, a bus, a stella o; secondo logiche alternative, ma che devono tener conto delle leggi fisiche della trassmissione dei dati e della sicurezza del network.

Il trasferimento asicrono o a fibra definirà anche la modalità con cui saranno condivisi gli accessi e le loro priorità.

Quindi la comunicazione seriale dei segnali mette indubbiamente in risalto la necessità di riorganizzare meglio il cablaggio per renderlo più funzionale e meno costoso per l’azienda.

La scelta dei cavi non è certo secondaria per una buona trasmissione dei dati ed, una buona schermatura, porta ad una diminuzione notevole del rumore e quindi ad un conseguente migliore velocità di trasmissione.

La fibra ottica evita questo inconveniente, ma alza il costo dell’impianto e quindi una soluzione di un cablaggio ben fatto porta ad un’ottimizzazione dei costi non indifferente.

Le istallazioni e le norme sulle reti, seguono di pari passo anche la prevenzione sugli incendi quindi, una progettazione con una disposizione dei cavi ben delineata e precisa diventa più che mai necessaria per l’IT Manager o il responsabile d’azienda anche nei confronti delle Assicurazioni e della Legge sulla prevenzione degli infortunii – 626.

Una migliore scelta della disposizione dei cavi serve ad evitare anche uno spiacevole effetto “collo di bottiglia” dei dati che porta ad una coda di attesa degli stessi e quindi ad una maggiorte ridondanza con un conseguente rallentamneto e mal funzionamento degli Switch.

L’accesso ai cavi deve essere libero e ben protetto così come il collegamento alle postazioni.

Tutte le periferiche devono essere ben collegate secondo il carico e frequenza d’utilizzo e questo diventa un fattore essenziale per l’efficienza di tutto il sistema che, ricordiamolo ancora, dovrà essere conforme alle norme.

Compito del fornitore è dare garanzie certe per tutti i collegamenti dei dispositivi quali:

videosorveglianza, monitor, client/server per la sicurezza del networking, nonché delle nuove ed eventuali future applicazioni multimediali, ecc. ecc…

Quindi una strategia di rete, valutazione e pianificazione del carico dati è utile per una buona stima del bilanciamento dei consumi di banda dati in previsione anche ad un utilizzo maggiore in futuro.

L’accesso ad Internet, legato alle nuove tecnologie, potrebbe richiedere in futuro un notevole aumento di banda e se consideriamo che un ciclo medio di vita di una rete è calcolato con una durata media di quindici anni, va da se che una migliore affidabilità ed una maggiore sicurezza è più che mai necessaria. Sottovalutare questo, porta ad un grave errore.